Brechas de datos personales: seguridad enfocada a los tratamientos

Este artículo analiza la diferencia entre abordar la seguridad centrándose exclusivamente en los sistemas de información o hacerlo desde la perspectiva de los tratamientos que se realizan.

Foto de Glenn Carstens-Peters en Unsplash.

El RGPD impone a los responsables de un tratamiento de datos personales la obligación de determinar y establecer las medidas de seguridad técnicas y organizativas apropiadas para garantizar un nivel de seguridad adecuado al riesgo del tratamiento. Por ello, se exige al responsable evaluar los riesgos para los derechos y libertades de las personas físicas y aplicar medidas para mitigarlos. La seguridad enfocada a tratamientos es un concepto más amplio que la seguridad enfocada exclusivamente a sistemas.

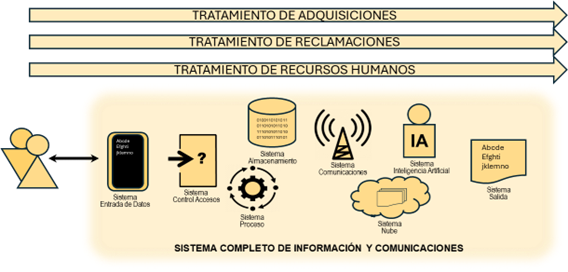

El ámbito de aplicación del Reglamento General de Protección de Datos (RGPD) son los tratamientos de datos personales, entendidos como procesos con una finalidad última y determinada, mientras que el ámbito de aplicación de otras normativas, como las de ciberseguridad o el recientemente aprobado Reglamento de Inteligencia Artificial, están orientados a los sistemas de información y comunicaciones.

Por ejemplo, el Esquema Nacional de Seguridad (ENS) se aplica a sistemas de información del sector público y también a aquellos del sector privado que presten servicios o provean soluciones a las entidades del sector público. Sin embargo, el mismo ENS en su artículo 3 especifica que cuando un sistema de información se utilice para un tratamiento de datos personales, le será de aplicación lo dispuesto en el RGPD y resto de normativa de protección de datos aplicable en cada caso.

Un ejemplo que ilustra esta diferencia es el caso de las operaciones de control de acceso en tratamientos de datos personales. Desafortunadamente, es relativamente habitual que las personas utilicen la misma contraseña o contraseñas débiles en varios servicios y aplicaciones. Eso permite que terceros utilicen credenciales comprometidas para iniciar sesión en un servicio o aplicación, y obtener más datos personales de las personas y enriquecer otras bases de datos.

En los casos en los que las acciones del tercero no van más allá de iniciar sesión y obtener datos personales almacenados en distintos sistemas, algunos responsables del tratamiento alegan erróneamente que no se ha producido una brecha en el sentido establecido en el RGPD puesto que, según su criterio, la seguridad del sistema de información no se ha visto comprometida (seguridad enfocada a sistemas). Entienden estos responsables que la utilización de credenciales válidas para iniciar sesión en el sistema de información no ha supuesto una brecha de datos personales en el tratamiento al haber funcionado el sistema correctamente.

Pero analizando el mismo suceso con el enfoque a tratamientos que establece el Reglamento en su artículo 32 se llega fácilmente a la conclusión de que esos hechos suponen una vulneración de la seguridad del tratamiento, en tanto que las medidas de seguridad establecidas no han impedido el acceso a datos personales por parte de terceros no autorizados y sin legitimación. En definitiva, las medidas de seguridad no han sido suficientes para garantizar la confidencialidad de los datos personales tratados por el responsable y se ha producido una brecha de datos personales conforme a la definición establecida en el art. 4.12 del RGPD.

El objetivo del artículo 32 es que no se produzca en el tratamiento de datos personales una brecha que ponga en riesgo los derechos y libertades de las personas físicas. Si es manifiestamente evidente que en el diseño del tratamiento se ha elegido un método de control de acceso que es vulnerable a la suplantación de identidad más allá de lo razonable, el diseño del tratamiento no es lo suficientemente seguro, por bien que se hayan comportado los sistemas considerados individualmente.

En tal caso, el responsable del tratamiento estará obligado a gestionar la brecha de datos personales, valorar el riesgo y tomar las acciones pertinentes conforme a los artículos 33 y 34 del RGPD.

Este post está relacionado con otros materiales publicados desde la División de Innovación y Tecnología de la AEPD, como son:

- Brechas de seguridad: Ransomware y gestión del riesgo

- Brechas de seguridad: el correo electrónico y las plataformas de productividad online

- Brechas de seguridad: El Top 5 de las medidas técnicas que debes tener en cuenta

- Brechas de seguridad: comunicación a los interesados

- Brechas de seguridad: protégete ante la pérdida o robo de un dispositivo portátil

- Brechas de seguridad de datos personales: qué son y cómo actuar

- Brechas de seguridad: protégete ante el ransomware